让您的安全策略实现自我保护

黑客们总是热衷于发动“闪电战”。他们行动迅速、灵活善变,一旦嗅到可乘之机就会改变策略。COVID 疫情改变了我们工作和管理用户与环境的方式,而这些威胁“制造者”们也顺应形势升级了攻击手段。他们以迅雷不及掩耳之势锁定了新的攻击目标。ZScaler 发布于 4 月的一篇报道显示今年 1 月至 3 月期间,与 COVID 疫情相关的网络攻击增加了 30000%。在短短的几个月时间内,黑客们在攻击战术上做出了巨大的转变,充分利用了这次疫情中出现的网络漏洞。如果想有效抵御黑客发动的网络攻击,每个企业都需要尽可能提升自己的业务敏捷性。

RAND 的一项研究报告表明,黑客攻克一个漏洞所需的平均时间为 22 天,而大多数漏洞将在长达 7 年的时间内处于可攻击的状态。来自 Recorded Futures 的年度报告证实了这一点,该报告列举了 2019 年以来最常被攻击的漏洞。大多数漏洞都属于泄露性漏洞,且在受到攻击前已存在较长时间。

黑客在攻击过程中展示出极为出众的敏捷性和适应性,我们该如何进行应对呢?最佳对策是调整我们的安全策略。我们需要制定有效的自我保护策略。黑客们之所以能够如此熟练地展开攻击,根本原因在于他们多年来一直重复着同一套攻击流程,即侦查漏洞、攻击漏洞、留下后门、内网漫游、外泄\加密数据。他们在一次次实战演练中不断提升自己的攻击手段。所以实际上,他们的攻击方式并没有太多创新,只是自动化程度和实战能力有所提升。

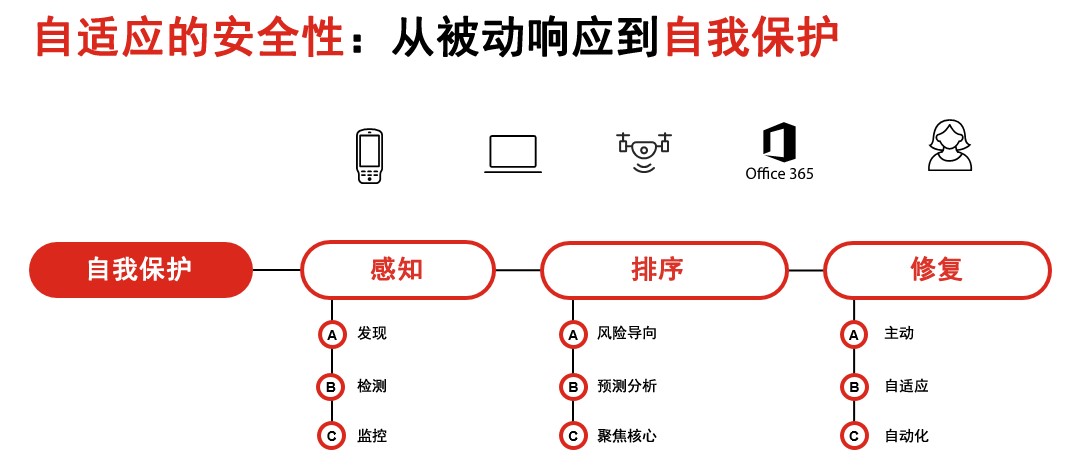

什么是自我保护?通过分析攻击者的手法以及他们对于自动化和机器学习技术的使用,我们可以对真实的威胁做出更快的反应。这种自适应的安全方法由三个部分组成。感知、排序和修复。

感知

充分了解您的网络环境。检测正在运行的软件和配置,并对其进行分析以寻找漏洞。对变更进行持续监控;如刚连入的新设备和环境中设备状态的变化。

优先级

基于风险排定优先级,有效识别正在受到攻击的漏洞,并迅速响应优先级最高的风险。借助预测算法来预测可能产生的变化和威胁,并针对后续行动提供规范化指导。

- 识别关键信息:在面对庞大的数据和种类多样的威胁时,我们通常需要花费很长的时间来确定最佳的解决方案,但通过排定这些信息的优先级,我们可以快速识别能够规避风险最大的关键活动。

修复

应对措施是自我保护流程中最为关键的环节。如果不采取应对措施来消除这些威胁,那么识别出成千上万的威胁只是徒增烦恼罢了。

- 主动:正如前面提到的那样,黑客们的攻击速度很快。我们需要主动出击。首先对付那些优先筛选出的风险。清楚地了解正在受到攻击的漏洞,有助于我们对修复方案进行优化。

- 自适应:我们的修复功能(以及评估)需要能够适应不断变化的环境。COVID 疫情就是一个很好的例子,再一次向我们展示了适应能力的重要性。在我们很快地转为远程办公的同时,我们的安全能力也必须随之提高。无论我们使用的是公共云还是私有云,无论我们是将用户系统、企业设备或 BYOD 部署在本地还是远程,我们都需要确保能有效地管理和应对网络环境中的各种威胁。

- 自动化:黑客们的攻击方式越来越自动化。这意味着他们可以快速发起大规模的网络攻击。我们的应对手段也应该在自动化程度上有所提升。对响应步骤进行自动化升级、缩短步骤之间所需的时间,以及尽可能地减少人工干预,可以极大地提升响应时间并杜绝人为疏忽。

需要特别注意的是,实现自我保护并不意味着完全不需要人工干预。它侧重于对具有自动化潜力的活动进行自动化改造,生成快速决策所需的分析数据,并为分析人员确定修复行动的优先级,然后以自动化的方式在极短的时间内完成“审批”并及时响应紧急威胁。

如需获取有关自我保护的更多信息,请访问Ivanti 神经元介绍,还可以下载免费试用产品!